核心结论:默认情况下非常安全

是的,LXD 容器非常安全。 LXD 的设计理念就是“默认安全”。它通过一系列先进的 Linux 内核特性,实现了接近虚拟机的强隔离级别,同时保持了容器的轻量级和高性能。

与某些早期容器技术不同,LXD 的非特权容器(默认设置)确保了即使容器内的 root 用户也无法对宿主机造成威胁。

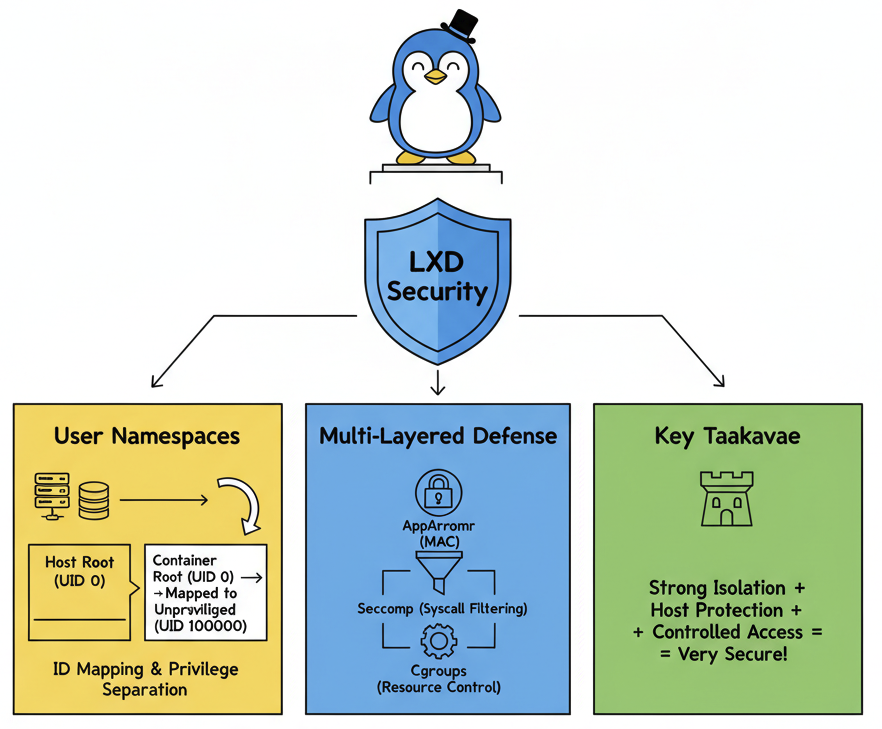

核心防线:用户命名空间 (User Namespaces)

这是 LXD 安全模型的基石。用户命名空间是一种 Linux 内核功能,它允许容器内拥有一套独立的用户和组 ID(UIDs/GIDs),而这些 ID 与宿主机上的 ID 是隔离的。

- ID 映射: 容器内的 root 用户(UID 0)在宿主机上会被映射为一个高编号的、无特权的普通用户(例如 UID 100000)。

- 权限隔离: 这意味着,即使攻击者在容器内获得了 root 权限,他们对宿主机文件系统和资源的访问权限也仅相当于一个普通用户,无法执行任何破坏性操作。

多层防御:其他安全机制

除了用户命名空间,LXD 还集成了其他多种 Linux 安全特性来构建纵深防御体系:

AppArmor

LXD 为每个容器默认启用独立的 AppArmor 配置文件。这是一种强制访问控制(MAC)系统,它通过定义规则来限制程序可以访问的文件、网络端口和能力(capabilities)。即使进程被攻破,AppArmor 也能阻止它执行超出预设范围的操作。

Seccomp

Seccomp 机制允许严格限制容器内的进程可以向内核发出的系统调用(syscalls)。LXD 默认会过滤掉大量危险和不必要的系统调用,极大地缩小了内核的攻击面。

Cgroups (控制组)

虽然主要用于资源管理(限制 CPU、内存、磁盘 I/O),但 Cgroups 也是一种安全工具。通过防止单个容器耗尽所有系统资源,它可以有效地防御拒绝服务(DoS)攻击。

结论:为现代基础设施设计的安全堡垒

LXD 并非简单地将进程放入容器,而是通过一个精心设计的多层安全模型来构建一个安全的“沙箱”。它综合利用了 Linux 内核中最强大的隔离技术,确保了:

- 强大的宿主机保护: 容器内的活动几乎无法影响到宿主机或其他容器。

- 明确的权限边界: 容器内的 root 不再是系统的超级管理员。

- 可控的资源访问: 对文件、网络和系统调用的访问都受到严格限制。

因此,对于需要强隔离、高性能和完整操作系统环境的场景,LXD 是一个非常安全和可靠的选择。